Поиск уязвимостей

Поиск уязвимостей

Поиск уязвимостей предназначен для анализа текущего состояния защищенности локальной инфраструктуры SWIFT Заказчика, рабочих мест, использующихся для подключения к защищенной зоне, выявление потенциальных уязвимостей рабочих мест и ресурсов, расположенных в изолированной зоне.

Выполняется следующим образом:

- опрос сотрудников;

- сканирование ресурсов с учетными данными привилегированного пользователя;

- сканирование jump-серверов и рабочих мест без учетных данных привилегированного пользователя;

- анализ текущих конфигураций ресурсов;

- анализ результатов сканирований, подготовка отчетов с оценкой степени критичности;

- подготовка рекомендаций для устранения уязвимостей.

Для поиска уязвимостей используются программные средства, временно устанавливаемые во внутреннем периметре - сканер защищенности Tenable Nessus Professional, сетевой сканер Nmap и анализатор трафика Wireshark.

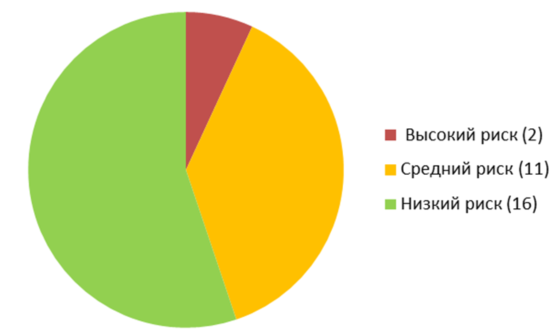

Найденные уязвимости группируются в отчете по степени риска и представляются в итоговой диаграмме.

| Высокий | Напрямую влияет на безопасность критичных данных. | |

| Средний | Напрямую не влияет на безопасность, но может повлиять косвенно совместно с другой уязвимостью. |  |

| Низкий | Не влияет на безопасность, Возможность получения доступа к критичным данным значительно затруднена либо отсутствует. |

Каждая найденная уязвимость детально описывается в итоговом отчете (пример):

| Ресурс | Порт | Риск | Рекомендации | |

| Server-1 x.x.x.x Server-2 x.x.x.x |

XXXX/tcp | Сервисы поддерживают протоколы TLSv1.0, данный протокол содержит несколько известных уязвимостей безопасности | Средний | Нарушитель, находящийся в защищенной зоне, может вмешаться в защищенное соединение между клиентом и сервером. NIST, PCI DSS и другие стандарты не считают TLSv1.0 применимым для защищенных соединений. Рекомендуется отключить TLS v1.0 и использовать TLS 1.2 и 1.3 https://datatracker.ietf.org/doc/html/draft-ietf-tls-oldversions-deprecate-00 |

Для типовых конфигураций продолжительность работ на территории Заказчика не превышает двух-пяти дней, анализ и подготовка отчетов – четырех-шести недель.